آشنایی با آسیب پذیری HP ILO

آشنایی با آسیب پذیری HP ILO

آشنایی با آسیب پذیری HP ILO: در طی چند روز اخیر خبرهای زیادی از حملات متعددی شنیده شده است که شاید بر اثر یک ناآگاهی کوچک و یا شاید هم در اثر نادیده گرفتن یک تنظیمات خاص رخ داده است. آگاهی از آسیب پذیری های مختلف در خصوص هر یک از دیوایس ها و قطعات مهم در یک شبکه، کمک می کند از حملات و تهدیدها در امان باشد. در این مقاله سه آسیب پذیری مهم در HP ILO را مورد بررسی قرار می دهیم. آگاهی در این زمینه برای تمامی مدیران IT ضروری است.

HP iLO چیست؟

HP iLO که کوتاه شده عبارت HP Integrated Lights-Out می باشد، در واقع نامی است که شرکت HP برای baseboard management controller (BMC) مخصوص محصولات خود قرار داده است.

BMC کوتاه شده عبارت baseboard management controller ، پردازنده ای است که وظیفه مانیتورینگ و مدیریت وضعیت فیزیکی زیرساخت های درون شبکه همچون سرورها، Gateway ها و … را به عهده دارد. این قطعه کوچک عموما بر روی مادربرد و یا در مدار اصلی دیوایس مربوطه تعبیه شده است تا بتواند عملیات مانیتورینگ انجام دهد و به تمامی امکانات دیوایس مربوطه دسترسی داشه باشد.

این پردازنده که معمولا در سرورها بیشتر دیده شده است، مستقل از سرور عمل می کنند یعنی حتی در صورت خاموش بودن سرور و تنها با اتصال آن به منبع تغذیه در دسترس خواهد بود.

شرکت های مختلف عرضه کننده دیوایس های شبکه، BMC مختص خود را توسعه داده اند و ممکن است تنظیمات امنیتی مختص به خود مثل جلوگیری از دسترسی از طریق اینترنت و … را در آن تعبیه کرده باشند. یکی از این شرکت ها، شرکت HP است که BMC مختص خود را با نام ILO عرضه نمود.

به گزارش مرکز ماهر طی بررسی های صورت گرفته در سطح کشور مشاهده شده است که برخی از سرورهای شبکه های سطح کشور در برابر سه آسیب پذیری با شناسه های CVE-2017-12542، CVE-2018-7105 و CVE-2018-7078 در HP ILO به درستی محافظت نشده اند. از جمله ضعف های موجود در سرورهای برخی شبکه های سطح کشور به آن اشاره شده است عبارتند از:

• پیکربندی نادرست

• عدم به روزرسانی به موقع

• عدم اعمال سیاست های صحیح امنیتی در هنگام استفاده از HP Integrated Lights-Out

آسیب پذیری CVE-2017-12542

این آسیب پذیری HP iLO در سرورهای HPE Integrated Lights-Out 4 (iLO 4) کشف شده است، که امکان اجرای کد از راه دور را فراهم می کند. استفاده موفقیت آمیز از این آسیب پذیری می تواند منجر به اجرای کد از راه دور یا بای پس احراز هویت و همچنین می تواند منجر به استخراج رمزهای عبور، متن ساده (plaintext)، اضافه شدن حساب کاربری مدیر، اجرای کد مخرب یا جایگزینی سیستم عامل iLO شود.

میزان خطر این آسیب پذیری برای نهادهای بزرگ، متوسط و کوچک دولتی و تجاری، «بالا» برآورد شده است.

سیستم هایی که تحت تاثیر این آسیب پذیری اعلام شده اند:

• HPE Integrated Lights-Out 4 (iLO 4)With Frameworks Priorto 2.53

• HPE ProLiant m510 Server CartridgeWith FrameworksPriorto 2.55

• HPE ProLiant m710x Server CartridgeWith FrameworksPriorto 2.55

آسیب پذیری CVE-2018-7105

این آسیب پذیری مهم HP iLO امکان اجرای کد مخرب بر روی بر روی سرور آسیب پذیر را به ماجم می دهد. این آسیب پذیری در سرورهای دارای iLO 3 ،iLO 4 ،iLO 5 و iLO Moonshot با ثابت افزارهای پیش از نسخه 7.00 و همچنین Moonshot iLO Chassis Managerبا فریمورک های پیش از نسخه 1.58 قابل اجرا خواهد بود. از طرف دیگر آسیب پذیری شناسه CVE-2018-7106 نیز در بسترهای مذکور امکان افشای اطلاعات را به صورت Local فراهم خواهد ساخت.

سیستم هایی که تحت تاثیر این آسیب پذیری اعلام شده اند:

• HPE Integrated Lights-Out 5 (iLO 5)for HPE Gen10 Servers -Priorto v1.35

• HPE Integrated Lights-Out 4 (iLO 4)-Priorto v2.61

• HPE Integrated Lights-Out 3 (iLO 3)-Priorto v1.90

• HPE Moonshot Chassis Management Firmware-Priorto 1.58

• Moonshot Component Packs-Priorto 2.51

آسیب پذیری CVE-2018-7078

این آسیب پذیری امنیتی HP iLO در HPE Integrated Lights-Out 4، 5 (iLO 4 قبل از v2.60 و iLO 5 قبل از v1.30) ، iLO Moonshot قبل از 2.55 و Moonshot iLO Chassis Manager قبل از 1.58 می تواند توسط مهاجم از راه دور یا مهاجم سوء استفاده کننده از حساب کاربری ادمین به صورت local/محلی، مورد سو استفاده قرار بگیرد و مهاجم می تواند کد مخرب را بر روی سرور آسیب پذیر تزریق نماید.

سیستم هایی که تحت تاثیر این آسیب پذیری اعلام شده اند:

• HPE Integrated Lights-Out 5 (iLO 5)for HPE Gen10 Servers -Priorto v1.30

• HPE Integrated Lights-Out 4 (iLO 4) -Priorto v2.60

• HPE Moonshot Chassis Management Firmware -Priorto 1.58

• Moonshot Component Packs -Priorto 2.51

شناسایی آسیب پذیری ها و اقدامات لازم

حال که با آسیب پذیری های مربوط به HP ILO آشنا شدید، زمان آن است که این آسیب پذیری ها را در شبکه اداره یا سازمان خود شناسایی نمایید. مدیران و مسئولان واحد IT هر سازمان و اداره ای که در واحد مربوطه از سرورهای HP و نیز سرویس ILO استفاده می نمایند می بایست در اسرع وقت نسبت به شناسایی و اقدامات کاهشی لازم یعنی بروزرسانی ها و نصب وصله های امنیتی ارائه شده، برای حفافظت از شبکه خود در برابر آسیب پذیری ها اقدام کنند.

بدین منظور ابتدا باید نسخه iLO را شناسایی نمایید. برای اینکار کافیست در مرورگر خود آدرس زیر را وارد کرده تا صفحه مربوط به مشخصات iLO برایتان باز شود.

https://[ip]:[port]/xmldata?item=all

example: https://10.0.0.1/xmldata?item=all

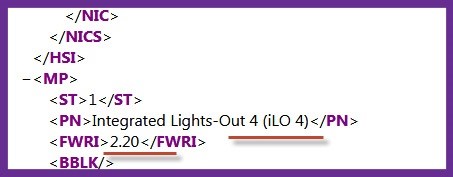

در این صفحه باید اطلاعات مربوط به فیلدهای <PN> و <FWRI> را بررسی نمایید و با لیست iLOهای آسیب پذیر کنترل کنید. اگر نسخه iLO همرا با شماره نسخه ثابت افزار در لیست iLOهای آسیب پذیر قرار داشت، فورا باید نسبت به بروزرسانی و نصب وصله های امنیتی اقدام نمایید. در تصویر زیر یک نمونه دستگاه آسیب پذیرر ا می بینید.

توصیه های لازم

به جهت جلوگیری از بروز آسیب پذیری در HP iLO توصیه های زیر لازم است رعایت گردد:

• در اسرع وقت با مراجعه به سایت شرکت HP نسبت به دریافت بروزرسانی ها و وصله های امنیتی اقدام شود.

• در صورت عدم استفاده از HP iLO دسترسی به این سرویس دهنده بطور کلی قطع شود یا دسترسی از راه دور آن توسط فایروال محدود گردد.

• در صورت لزوم دسترسی مدیر سیستم به iLO از راه دور، به هیچ وجه نباید از بستر اینترنت استفاده گردد چرا که خود یک ضعف امنیتی به شمار می رود. در صورت لزوم به استفاده با استفاده از روش هایی همچون VPN محدود و کنترل گردد.

• از انجایی که بسیاری از حملات از طریق شبکه داخلی نیز رخ داده است، لازم در صورت استفاده از iLO، دسترسی به آن را در شبکه داخلی نیز محدود کنید. (با استفاده از VLANها، VPN و … )

• قابلیت های نرم افزاری این سرویس دهنده همچون DHCP Client بهتر است که غیر فعال گردد. تا در صورت اتصال به پورت به صورت غیرعمد، از اختصاص دادن IP اجتناب نماید.

• در حالت کلی توصیه می شود درگاه های زیر توسط فایروال محدود شوند:

• درگاه 80 و 443 پیش فرض صفحه مدیریت iLO

• درگاه 623 UDP که مختص به IPMI می باشد

• درگاه های 3398 ،9300 ، 3520و 5900 در TCP که برای KVM تحت شبکه یاکنسول راه دور به کار می روند

• درگاه های 17988و 623بر بستر TCP که برای متصل کردن Remote ISO کاربرد دارد

منبع: hivanetwork.com

نظر شما :